Алгоритм системы «ГРИФ 2006» анализирует построенную модель и генерирует отчет, который содержит значения риска для каждого ресурса. Конфигурация отчета может быть практически любой, таким образом, позволяя создавать как краткие отчеты для руководства, так и детальные отчеты для дальнейшей работы с результатами.

Работа с моделью анализа угроз и уязвимостей подразумевает определение уязвимостей каждого ресурса с ценной информацией и подключение соответствующих угроз, которые могут быть реализованы через данные уязвимости. В результате получается полная картина того, какие слабые места есть в информационной системе и тот ущерб, который может быть нанесен. Система «ГРИФ 2006» содержит обширные встроенные базы угроз и уязвимостей, которые можно использовать при проведении анализа рисков.

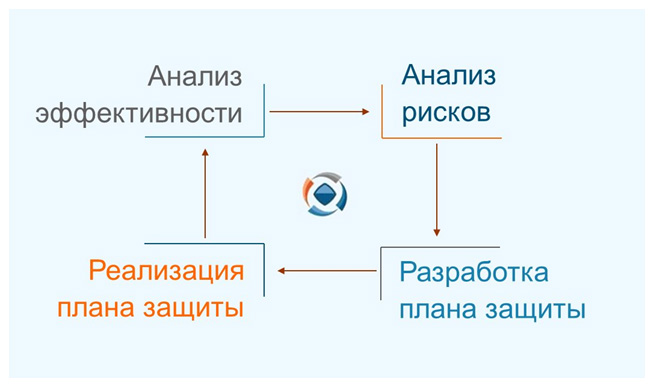

На рис.16 представлен процесс обеспечения информационной безопасности системы «Гриф 2006».

Рис.16. Обеспечение ИБ системы «Гриф 2006»

На первом этапе, анализ рисков, включающий классификацию ресурсов, анализ угроз и анализ уязвимостей. На втором этапе разработка плана защиты – это разработка технологических мер защиты ресурсов, то есть проведение технологического аудита с помощью обширной базы угроз и уязвимостей на основе классификации DSECCI. Разработка плана защиты является определением технологических контрмер. На третьем этапе находится реализация плана защиты, принятие определённых на втором этапе технологических контрмер. И наконец, на четвёртом этапе, анализ эффективности – это анализ эффективности определённых технологических контрмер, который проводится до и после принятия технологических контрмер для сравнения проделанной работы по технологическому аудиту.

Система «ГРИФ 2006» содержит модуль управления рисками, который позволяет проанализировать все причины того значения риска, который получается после обработки алгоритмом занесенных данных.

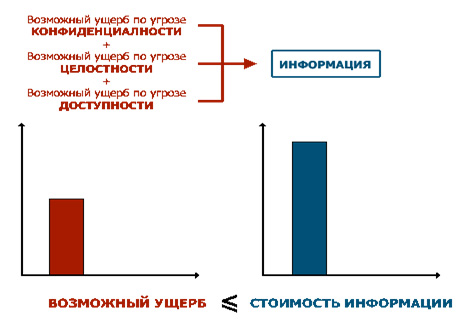

На рис.17 представлен возможный ущерб по угрозам конфиденциально-сти, целостности и доступности, он должен быть меньше или равен стоимости информации.

Рис.16. Обеспечение ИБ системы «Гриф 2006»

Данный алгоритм оценки информационных рисков компании основан на построении модели угроз и уязвимостей. Для работы алгоритма необходимо провести анализ всех угроз, действующих на информационную систему, и уязвимостей, через которые возможна реализация данных угроз.

На основе полученной модели проводится анализ вероятности реализации угроз информационной безопасности на каждый ресурс и, исходя из этого, рассчитаны риски информационной безопасности.

Базовые угрозы информационной безопасности – нарушение конфиденциальности, нарушение целостности и отказ в обслуживании.

Ресурс – любой контейнер, предназначенный для хранения информации, подверженный угрозам информационной безопасности (сервер, рабочая станция, переносной компьютер).

Свойствами ресурса являются: перечень угроз, воздействующих на него, и критичность ресурса.

Угроза – действие, которое потенциально может привести к нарушению безопасности.

Свойством угрозы является перечень уязвимостей, при помощи которых может быть реализована угроза.

Уязвимость – это слабое место в информационной системе, которое может привести к нарушению безопасности путем реализации некоторой угрозы. Свойствами уязвимости являются: вероятность (простота) реализации угрозы через данную уязвимость и критичность реализации угрозы через данную уязвимость.

Критичность ресурса (АС)– степень значимости ресурса для информационной системы, т.е. как сильно реализация угроз информационной безопасности на ресурс повлияет на работу информационной системы. Задается в уровнях (количество уровней может быть в диапазоне от 2 до 100) или в деньгах. В зависимости от выбранного режима работы, может состоять из критичности ресурса по конфиденциальности, целостности и доступности (АСс, АCi, ACa).

Критичность реализации угрозы (ER) – степень влияния реализации угрозы на ресурс, т.е. как сильно реализация угрозы повлияет на работу ресурса. Задается в процентах. Состоит из критичности реализации угрозы по конфиденциальности, целостности и доступности (ERc, ERi, ERa).

Вероятность реализации угрозы через данную уязвимость в течение года (P(V)) – степень возможности реализации угрозы через данную уязвимость в тех или иных условиях. Указывается в процентах.

Максимальное критичное время простоя (Tmax) – значение времени простоя, которое является критичным для компании. Т.е. ущерб, нанесенный компании при простаивании ресурса в течение критичного времени простоя, максимальный. При простаивании ресурса в течение времени, превышающего критичное, ущерб, нанесенный компании, не увеличивается.